Что делать если твой интернет дудосят

DDoS-атаки: что это такое, как определить и защититься

Поиск Написать публикацию. Время на прочтение 3 мин. Привет, Хабр!

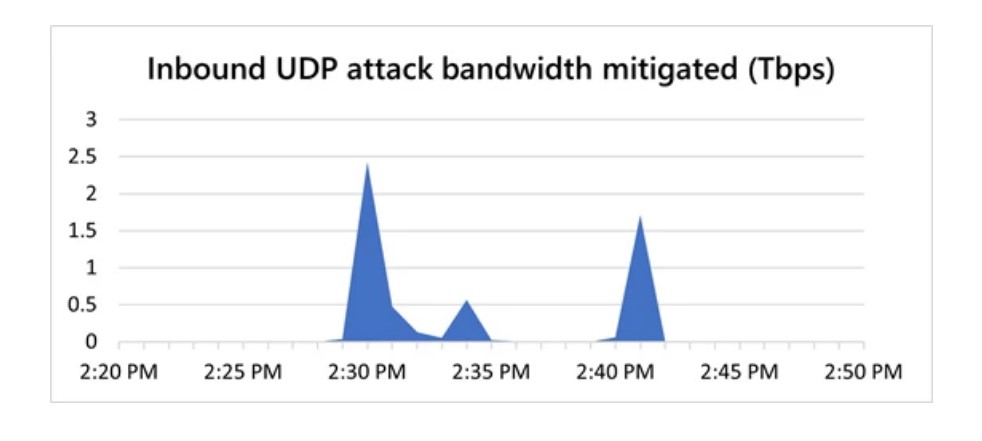

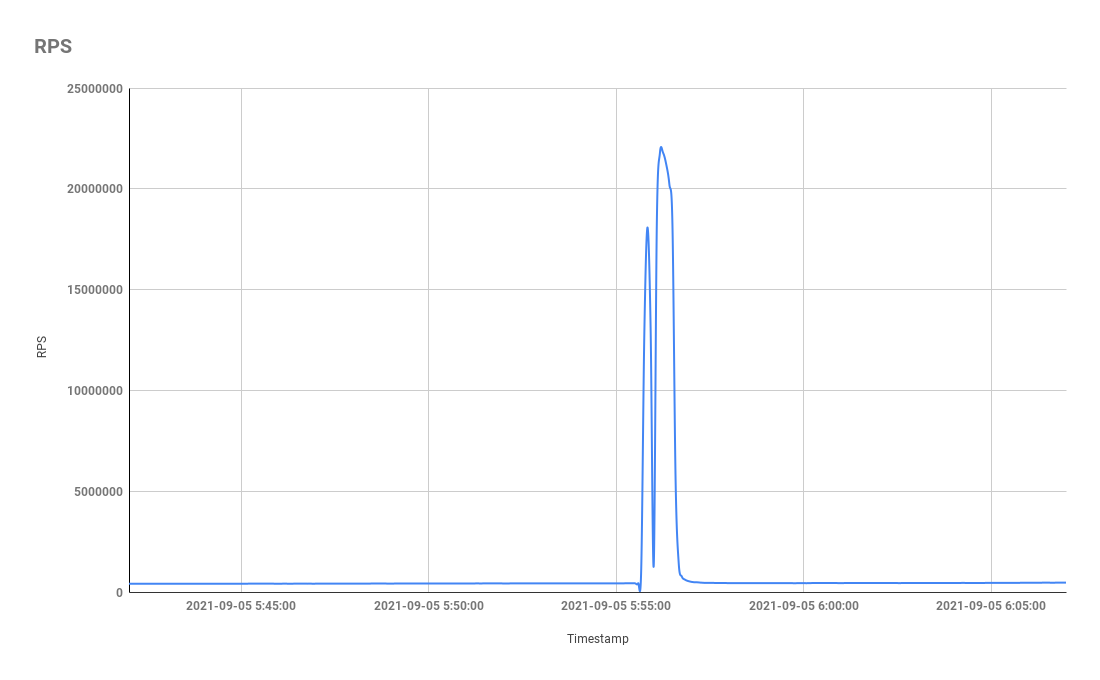

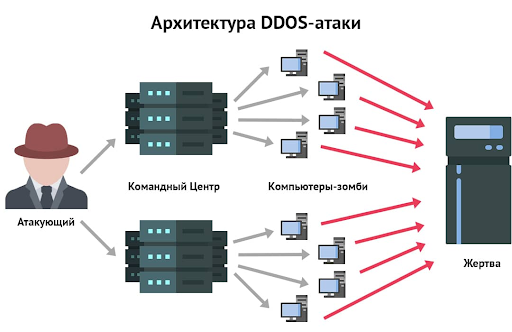

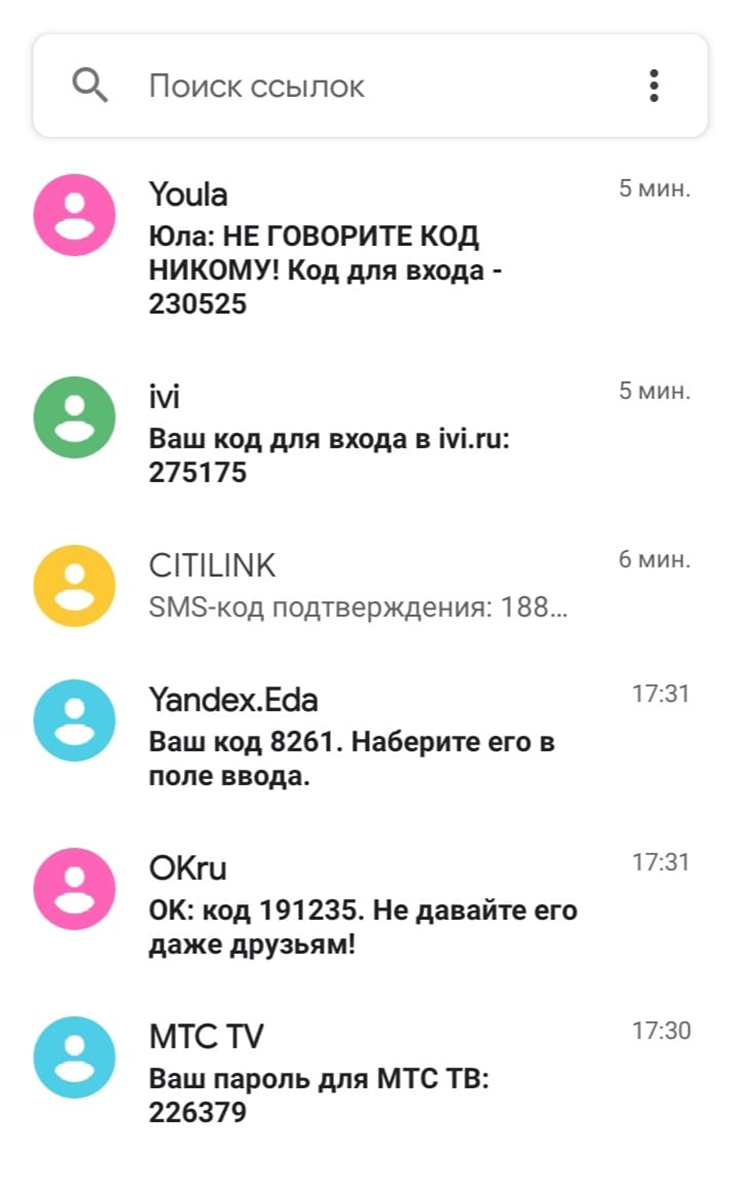

Что делать, чтобы быстро обнаружить DDoS-атаку, и как смягчить ее последствия. Рекомендации и советы, которые помогут повысить устойчивость веб-ресурса. DDoS-эпидемия остается серьезной проблемой для компаний по всему миру.

- Отправить комментарий

- Что делать если интернет пропадает и появляется. Люди используют интернет для общения, обучения, работы и других целей.

- Регистрация Вход.

- И я не про месяцы и годы, а про сейчас: масштабная DDoS-атака может начаться в любую секунду.

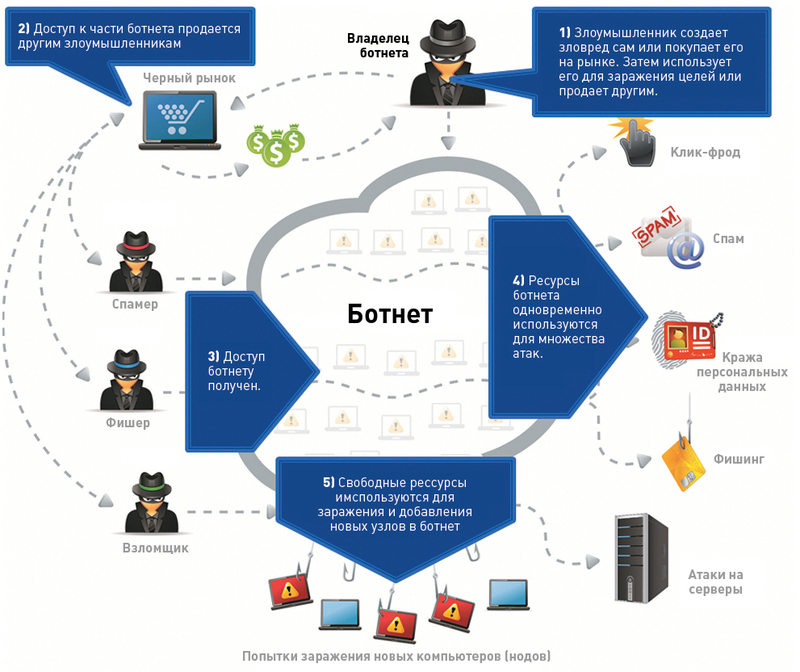

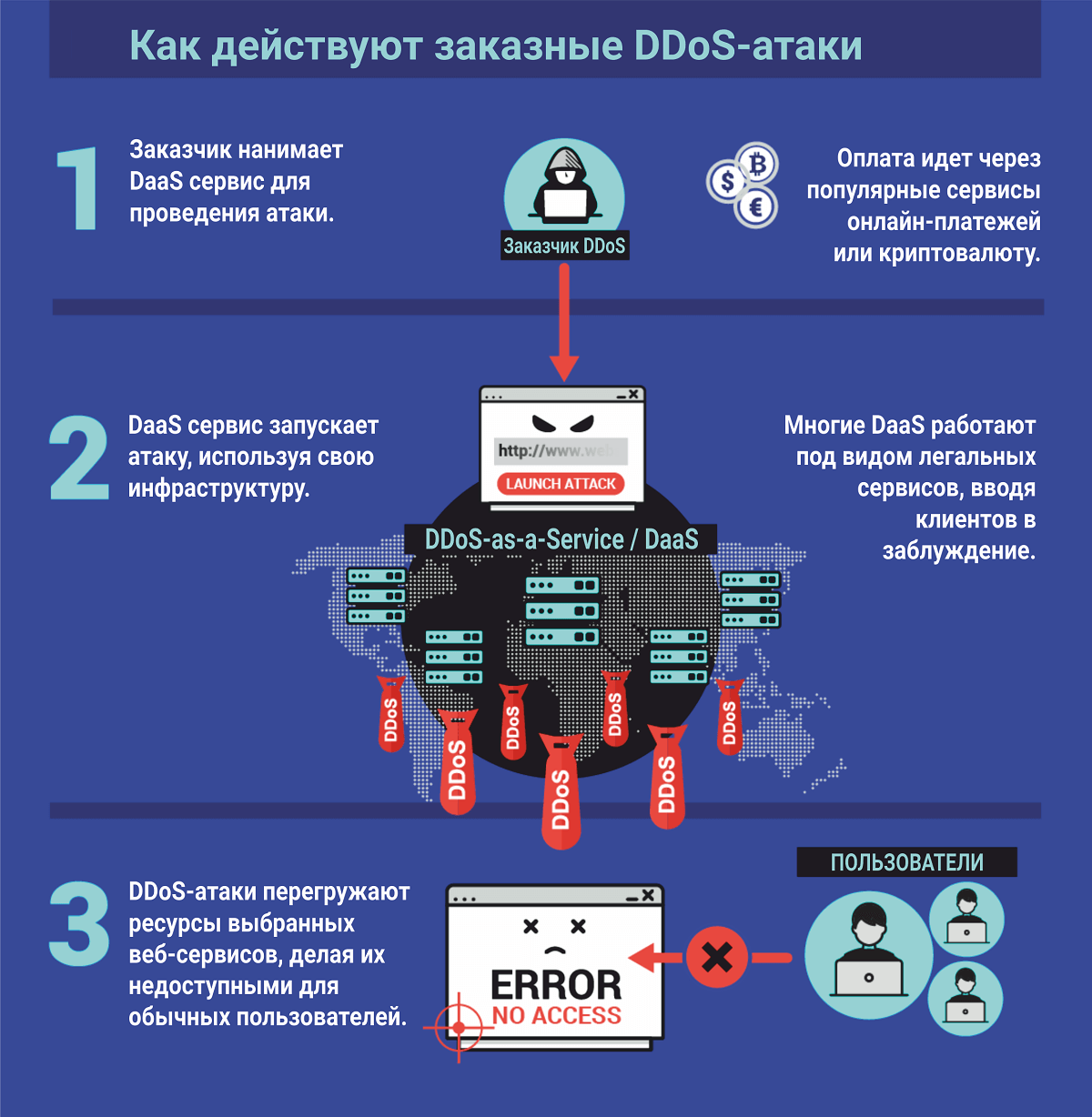

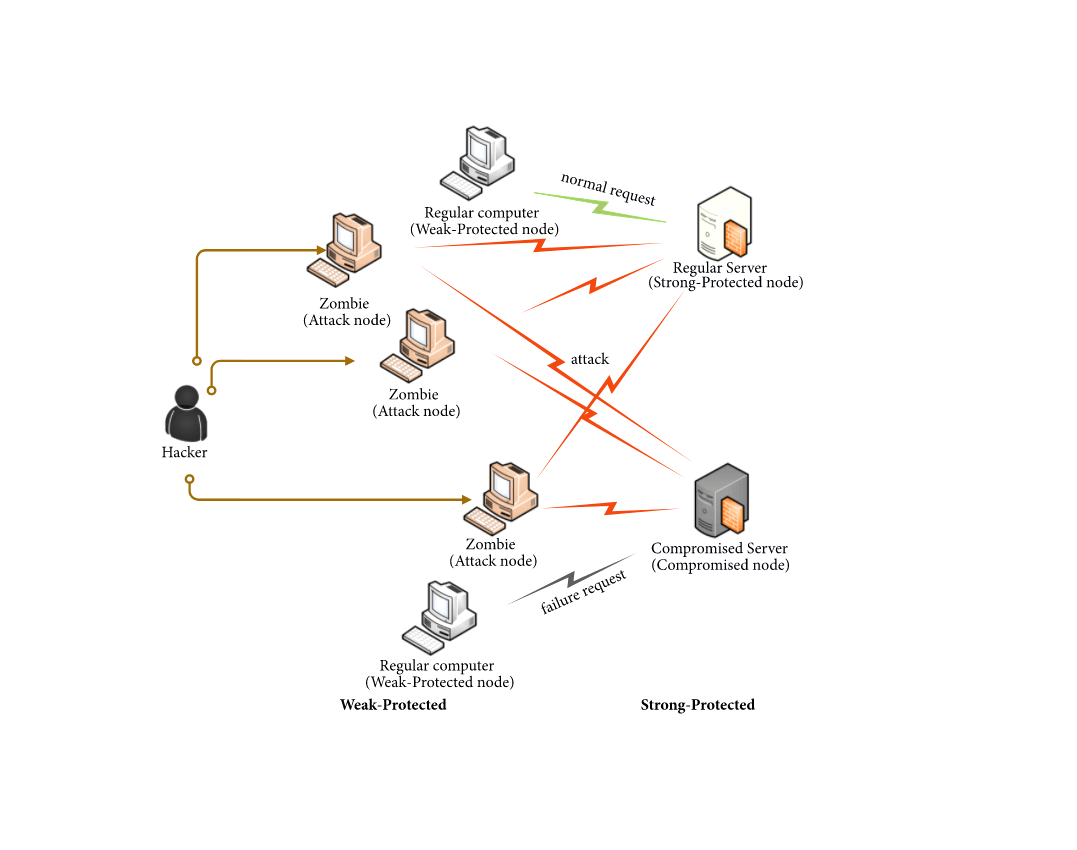

- Кто и зачем устраивает DDoS-атаки

- DDoS-атаки создают серьезные проблемы. Хотя роль ICANN в противодействии этим угрозам ограничена, Отдел безопасности предлагает эти аналитические материалы для повышения осведомленности о том, каким образом можно сообщить о DDoS-атаках.

- CEO DevRain. Поиск Написать публикацию.

- Жертвой DDoS-атаки в году может стать практически любой сайт, особенно если он относится к категории риска.

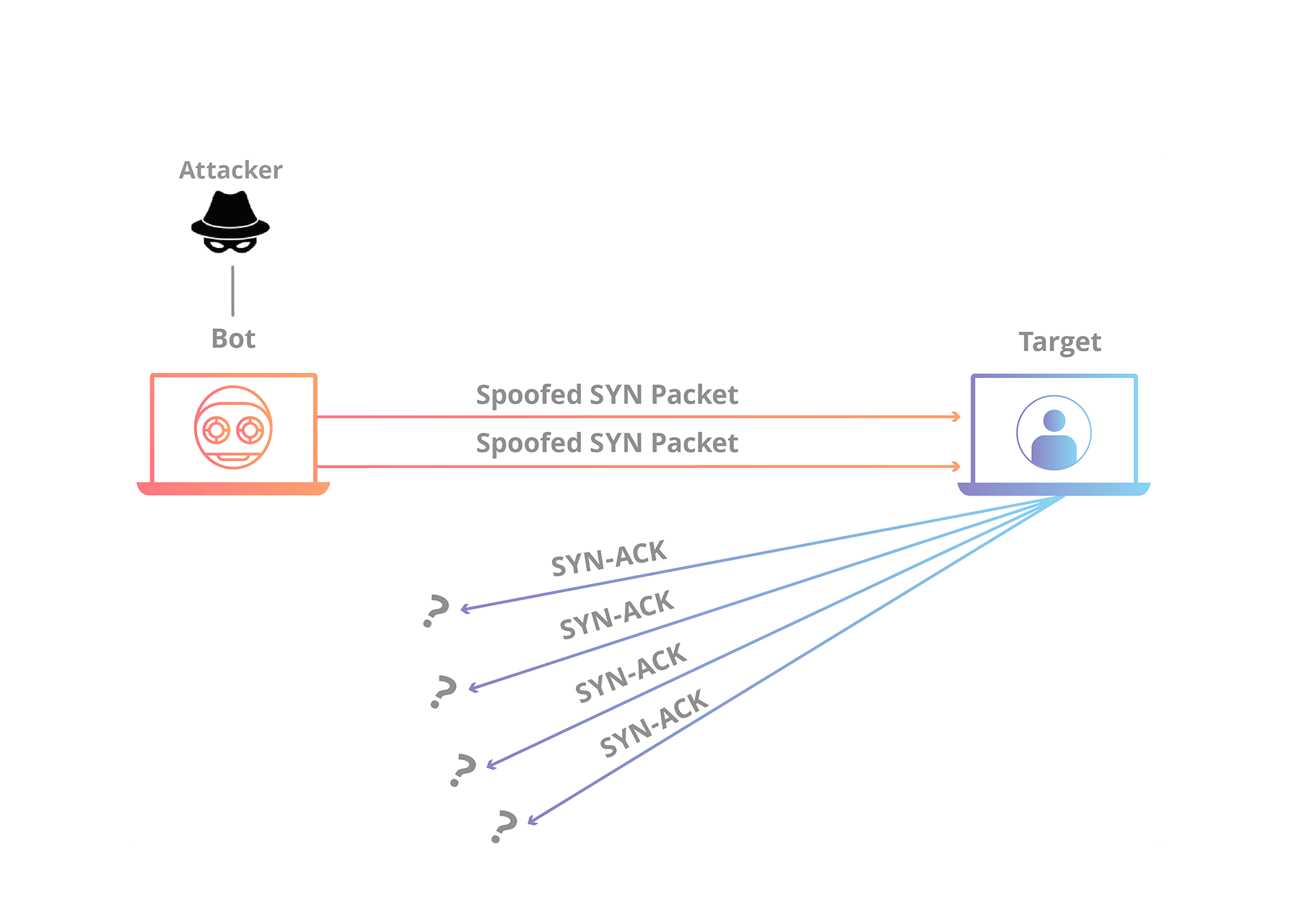

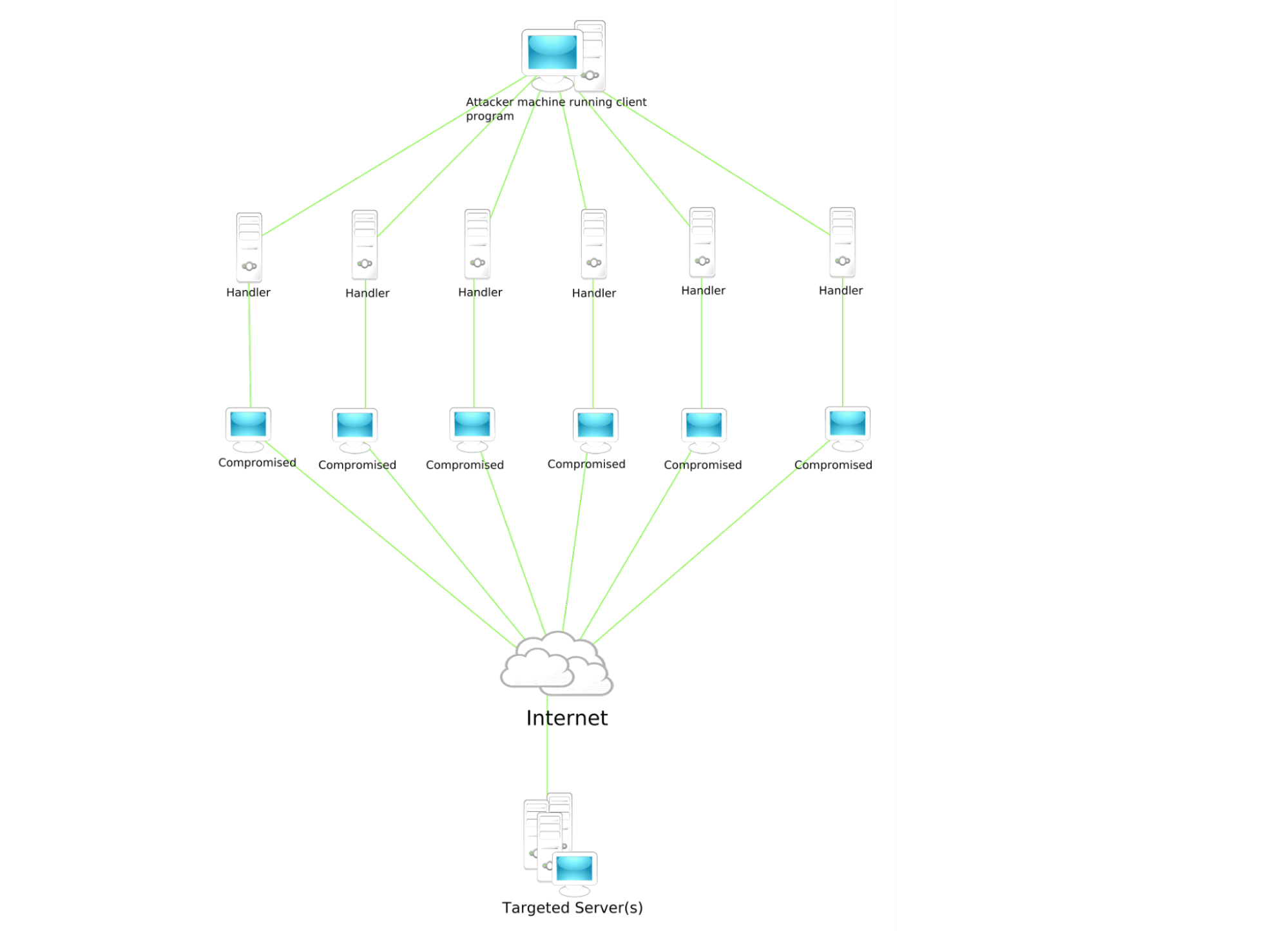

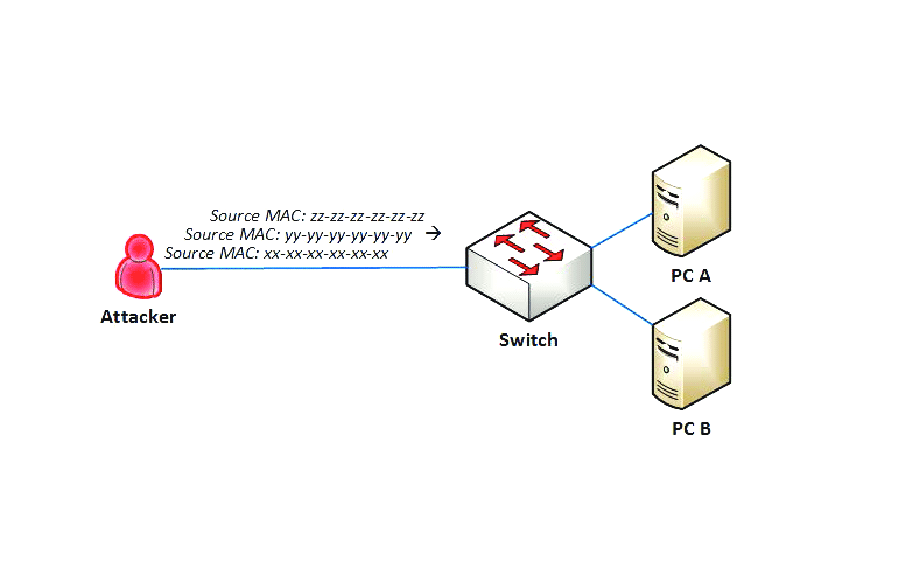

Методы защиты и предотвращения атак с использованием сервиса защиты от атак типа «распределенный отказ в обслуживании» DDoS , а также брандмауэра веб-доступа WAF и сети доставки контента CDN. Атака типа «отказ в обслуживании» DoS — это попытка причинить вред, сделав недоступной целевую систему, например веб-сайт или приложение, для обычных конечных пользователей. Обычно злоумышленники генерируют большое количество пакетов или запросов, которые в конечном счете перегружают работу целевой системы.